«наиболее сложная и опасная работа»: как россия использует силы специальных операций

Содержание:

- Структура

- Включение ПССО для пользователей Office 365 для доступа к SharePoint OnlineEnable PSSO for Office 365 users to access SharePoint Online

- ÐиÑовой ÑÑнок ÑеÑений SSO

- Оружие и снаряжение

- Общая схема систем единого входа

- «Ðоенное ÑиÑÑÑгиÑеÑкое вмеÑаÑелÑÑÑво»

- # JWT Токен

- СнаÑÑжение бойÑов ССÐ

- Ðак попаÑÑÑ Ð² военнÑÑ ÑлиÑÑ ÑÑÑанÑ

- ССРв СиÑии

- # Логин

- Ðак ÑабоÑаÑÑ Ð±Ð¾Ð¹ÑÑ Ð¡Ð¸Ð» ÑпеÑиалÑнÑÑ Ð¾Ð¿ÐµÑаÑий

- Слаженность и профессионализм

- УникалÑнÑе задаÑи ССÐ

- Single Sign-On (SSO) Authentication

- Single Sign-On for PHP (Ajax compatible)

- Описание и назначение

- Настраиваем SAML SSO в приложении

- Арсенал для тестирования SAML SSO

- Регистрация Р7-Офис в качестве проверенного поставщика сервиса в поставщике учетных записей

- ÐÐ¾ÐµÐ½Ð½Ð°Ñ ÑлиÑа ÑÑÑанÑ

- AD FS 2016 — единый вход и устройства с проверкой подлинностиAD FS 2016 — Single Sign-On and authenticated devices

- ÐÑводÑ

Структура

Десантник 103-й гвардейской отдельной воздушно-десантной бригады бежит с пулемётом РПКС.

Боец разведроты 103-й гвардейской отдельной воздушно-десантной бригады «стреляет» из пулемёта ПКТ.

Организационно каждая отдельная бригада (ОДШБр, ОВДБр) состоит:

1.Управление бригады

Штаб; службы.

2.Боевые воинские части и подразделения

- 3 Отдельных батальона (ДШБ, ПДБ) (БТР-80, автоматические гранатометы АГС-17);

- Смешанный артиллерийский дивизион (122-мм гаубица Д-30, Фагот (ПТРК), 82-мм миномёт БМ-37);

- Зенитная ракетно-артиллерийская батарея (ЗУ-23-2, Игла (переносной зенитный ракетный комплекс));

- Разведывательно-десантная рота;

3.Подразделения боевого обеспечения и связи

- Батальон связи;

- Инженерно-саперная рота;

- Взвод радиационной, химической и биологической защиты.

4.Подразделения тылового и технического обеспечения

- Рота охраны и обслуживания;

- Ремонтная рота;

- Рота материального обеспечения;

- Медицинская рота;

Отдельная бригада специального назначения организационно состоит:

1.Управление бригады

Штаб; службы.

2.Боевые воинские части и подразделения

- Отряды специального назначения (ОСпН);

- Подразделение связи.

3.Подразделения обеспечения

- Подразделение мто;

- Штабная рота;

- Медицинская рота.

Бригады подчиняются командованию ССО, которое в свою очередь подчиняется непосредственно генеральному штабу.

После включения и настройки ПССО в AD FS AD FS будет записывать постоянный файл cookie после того, как пользователь прошел проверку подлинности.Once PSSO is enabled and configured in AD FS, AD FS will write a persistent cookie after a user has authenticated. Когда пользователь поступает в следующий раз, если постоянный файл cookie по-прежнему действителен, пользователю не нужно предоставлять учетные данные для повторной проверки подлинности.The next time the user comes in, if a persistent cookie is still valid, a user does not need to provide credentials to authenticate again. Кроме того, можно избежать дополнительных запросов проверки подлинности для пользователей Office 365 и SharePoint Online, настроив следующие два правила утверждений в AD FS для активации сохраняемости в Microsoft Azure AD и SharePoint Online.You can also avoid the additional authentication prompt for Office 365 and SharePoint Online users by configuring the following two claims rules in AD FS to trigger persistence at Microsoft Azure AD and SharePoint Online. Чтобы разрешить пользователям ПССО для Office 365 доступ к SharePoint Online, необходимо установить это исправление , которое также входит в состав накопительного пакета обновления за Август 2014 для Windows RT 8,1, Windows 8.1 и Windows Server 2012 R2.To enable PSSO for Office 365 users to access SharePoint online, you need to install this hotfix which is also part of the of August 2014 update rollup for Windows RT 8.1, Windows 8.1, and Windows Server 2012 R2.

Правило преобразования выдачи, которое пройдет через утверждение ИнсидекорпоратенетворкAn Issuance Transform rule to pass through the InsideCorporateNetwork claim

Итоги:To Summarize:

| Единый интерфейс SignOnSingle SignOn experience | ADFS 2012 R2ADFS 2012 R2 Зарегистрировано ли устройство?Is Device Registered? | ADFS 2016ADFS 2016 Зарегистрировано ли устройство?Is Device Registered? | |||||

|---|---|---|---|---|---|---|---|

| NONO | НЕТ, но функции «оставатьсяNO But KMSI | YESYES | NONO | НЕТ, но функции «оставатьсяNO But KMSI | YESYES | ||

| SSO =>задать токен обновления =>SSO=>set Refresh Token=> | 8 часов8 Hrs | Н/ДN/A | Н/ДN/A | 8 часов8 Hrs | Н/ДN/A | Н/ДN/A | |

| ПССО =>задать токен обновления =>PSSO=>set Refresh Token=> | Н/ДN/A | 24 часа24 Hrs | 7 дней7 Days | Н/ДN/A | 24 часа24 Hrs | Максимум 90 дней в течение 14 днейMax 90 Days with 14 Days Window | |

| Token LifetimeToken Lifetime | 1 час1 Hrs | 1 час1 Hrs | 1 час1 Hrs | 1 час1 Hrs | 1 час1 Hrs | 1 час1 Hrs |

Зарегистрированное устройство?Registered Device? Вы получаете ПССО или постоянный единый вход.You get a PSSO / Persistent SSO Устройство не зарегистрировано?Not Registered Device? Вы получаете единый входYou get a SSO Устройство не зарегистрировано, но функции «оставаться?Not Registered Device but KMSI? Вы получаете ПССО или постоянный единый вход.You get a PSSO/ Persistent SSO

НАЛИЧИИIF:

- администратор включил функцию функции «оставаться Admin has enabled the KMSI feature

- пользователь щелкает флажок функции «оставаться на странице входа в формы User clicks the KMSI check box on the forms login page

ADFS выдает новый маркер обновления только в том случае, если срок действия более нового маркера обновления превышает предыдущий токен.ADFS issues a new refresh token only if the validity of the newer refresh token is longer than the previous token. Максимальное время существования маркера составляет 84 дней, но AD FS сохраняет маркер в течение 14-дневного скользящего окна.The maximum lifetime of a token is is 84 days, but AD FS keeps the token valid on a 14 day sliding window. Если маркер обновления действителен в течение 8 часов, что является обычным временем единого входа, новый маркер обновления не будет выдаваться.If the refresh token is valid for 8 hours, which is the regular SSO time, a new refresh token will not be issued.

ÐиÑовой ÑÑнок ÑеÑений SSO

СоглаÑно пÑогнозам миÑового аналиÑиÑеÑкого агенÑÑÑва MarketsandMarkets, обÑем обÑего ÑÑнка Single Sign-On к 2021 Ð³Ð¾Ð´Ñ Ð²ÑÑаÑÑÐµÑ Ð´Ð¾ $1599,8 млн по ÑÑÐ°Ð²Ð½ÐµÐ½Ð¸Ñ Ñ $846,6 млн в 2016 годÑ. СÑеди ÑаÑÑмаÑÑиваемÑÑ MarketsandMarkets поÑÑавÑиков SSO-ÑеÑений (вклÑÑÐ°Ñ Enterprise, Web, Federated) â IBM Corporation, Oracle Corporation, OKTA Inc., OneLogin Inc., Ping Identity Corporation, Dell Software и дÑ.

Gartner в оÑÑеÑе Magic Quadrant for Access Management, Worldwide (June 2018) ÑÑокÑÑиÑовалÑÑ Ð½Ð° вендоÑаÑ, коÑоÑÑе пÑедÑÑавлÑÑÑ ÑеÑÐµÐ½Ð¸Ñ ÐºÐ»Ð°ÑÑа Access Management в наиболее ÑаÑпÑоÑÑÑаненнÑÑ ÑлÑÑаÑÑ Ð¸Ñ Ð¸ÑполÑзованиÑ, в Ñом ÑиÑле SSO. РоÑÑеÑе ÑаÑÑмоÑÑÐµÐ½Ñ ÑеÑÐµÐ½Ð¸Ñ Ð¾Ñ Atos (Evidian), CA Technologies, Auth0, Centrify, ForgeRock, IBM, i-Sprint Innovations, Micro Focus, Microsoft, Okta, OneLogin, Optimal IdM, Oracle, Ping Identity, SecureAuth. Ð ÑолÑко некоÑоÑÑе из Ð½Ð¸Ñ ÑодеÑÐ¶Ð°Ñ Ð² Ñвоей пÑодÑкÑовой линейке ÑÑадиÑионнÑе ÑеÑÐµÐ½Ð¸Ñ Enterprise Single Sign-On (Atos (Evidian), IBM, Micro Focus, Oracle).

Ðо оÑенкам Gartner, на ÐºÐ¾Ð½ÐµÑ 2017 года обÑем ÑÑнка (в гÑаниÑÐ°Ñ ÑаÑÑмаÑÑиваемÑÑ Ð² оÑÑеÑе вендоÑов) ÑоÑÑавил $1,2 млÑд, пÑи ÑÑом оÑмеÑен знаÑиÑелÑнÑй ÑоÑÑ Ð´Ð¾Ñодов и клиенÑÑкой базÑ.

ÐидеÑами ÑÑнка Gartner пÑизнаеÑ:

- Okta

- Microsoft

- Oracle

- IBM

- Ping Identity

MarketsandMarkets и Transparency Market Research (TMR) пÑогнозиÑÑÑÑ ÑдеÑжание Enterprise SSO наиболÑÑей доли ÑÑнка SSO в ÑеÑение пÑогнозиÑÑемого пеÑиода â 2016-2021гг. и 2017-2025гг. ÑооÑвеÑÑÑвенно.

ÐÑновнÑе кÑиÑеÑии ÑоÑÑа ESSO, ÑоглаÑно оÑÑеÑам, â ÑÑо ÑдобÑÑво иÑполÑзованиÑ, повÑÑение пÑоизводиÑелÑноÑÑи и опÑимизаÑÐ¸Ñ ÑÑÑдозаÑÑÐ°Ñ ÑлÑÐ¶Ð±Ñ ÐТ пÑи ÑпÑавлении ÑÑеÑнÑми запиÑÑми и паÑолÑми.

Â

Оружие и снаряжение

Бойцы ССО выполняют задания особой сложности и важности, поэтому в их распоряжении практически любые виды отечественного и зарубежного оружия и экипировки – от пистолетов до крупнокалиберных пулеметов, противотанковых комплексов и бронетехники. На вооружении подразделения имеются любые модели автоматов Калашникова, снайперские комплексы, в том числе бесшумные и крупнокалиберные, пулеметы «Корд» и «Печенег», автоматические гранатометы

Кроме того, бойцы ССО используют самые современные системы связи, оптические приборы, тепловизоры.

Бойцы ССО во время учений

Бойцы ССО во время учений

Особой популярностью пользуется экипировка «Ратник-2», слегка модернизированная под специфику спецназа. Она не только способна защитить бойца от пуль и осколков, но и позволяет ему иметь под рукой внушительный набор медпрепаратов, средств для остановки кровотечения и даже легкие носилки.

Общая схема систем единого входа

Единый вход пользователя в несколько серверов

Единый вход пользователя в несколько серверов

Подход технологии единого входа продемонстрирован на схеме. При этом подходе система может собирать от пользователя (в рамках первичного входа) все идентификационные и аутентификационные данные, необходимые для поддержки аутентификации этого пользователя на каждом из вторичных доменов, с которыми ему потенциально может понадобиться взаимодействовать. Эти предоставленные пользователем данные впоследствии используются сервисами единого входа в пределах первичного домена для поддержки аутентификации этого конечного пользователя на каждом из вторичных доменов, с которыми ему реально требуется взаимодействовать.

Информация, предоставленная конечным пользователем в рамках процедуры входа в первичный домен, может использоваться для поддержки входа во вторичный домен несколькими способами:

- Напрямую: информация, предоставленная пользователем, передается на вторичный домен в качестве составной части данных при входе во вторичную систему.

- Косвенно: информация, предоставленная пользователем, используется для извлечения других идентификационных и аутентификационных данных пользователя, хранящихся в базе управляющей информации технологии единого входа. Извлечённая информация затем используется как основа для операции входа во вторичный домен.

- Немедленно: для установления сеанса со вторичным доменом как составной части установления первоначального сеанса. Это означает, что во время выполнения операции первичного входа автоматически вызываются клиенты приложений и устанавливаются необходимые соединения.

- В отложенном режиме: информация временно сохраняется или кэшируется, используется по мере необходимости во время выполнения конечным пользователем запроса к сервисам вторичного домена.

С точки зрения управления, модель единого входа предоставляет единый интерфейс управления учётными записями пользователей, через который все домены могут управляться координированным и синхронизированным способом.

С точки зрения интеграции, важнейшие аспекты безопасности модели единого входа заключаются в следующем:

Вторичные домены должны доверять первичному в том, что он:

- корректно заявляет идентификационную сущность и атрибуты безопасности конечного пользователя;

- защищает аутентификационные данные, используемые для проверки идентификационной сущности конечного пользователя во вторичном домене, от несанкционированного использования.

При передаче между первичным доменом и вторичными доменами аутентификационные данные должны защищаться от перехвата или прослушивания, поскольку это может привести к атакам, при которых злоумышленник будет выдавать себя за реального пользователя.

«Ðоенное ÑиÑÑÑгиÑеÑкое вмеÑаÑелÑÑÑво»

Ð¡Ð¸Ð»Ñ ÑпеÑиалÑнÑÑ Ð¾Ð¿ÐµÑаÑий РоÑÑийÑкой ФедеÑаÑии â ÑÑо Ð²Ð¾ÐµÐ½Ð½Ð°Ñ ÑлиÑа. ÐÑмейÑÐºÐ°Ñ Ð³ÑÑппиÑовка иÑполÑзÑÐµÑ ÑовÑеменнÑе Ð²Ð¸Ð´Ñ Ð¾ÑÑÐ¶Ð¸Ñ Ð¸ ÑеÑники, оÑлиÑно ÑкипиÑована и гоÑова в лÑбое вÑÐµÐ¼Ñ Ð²ÑполниÑÑ Ð±Ð¾ÐµÐ²ÑÑ Ð·Ð°Ð´Ð°ÑÑ Ð² лÑбÑÑ ÑÑловиÑÑ, в лÑбом меÑÑе планеÑÑ. ÐеÑед бойÑами ÑÑÐ¾Ð¸Ñ Ð·Ð°Ð´Ð°Ñа заÑиÑаÑÑ Ð¸Ð½ÑеÑеÑÑ Ð Ð¾ÑÑии и ее гÑаждан. ÐÑ ÑабоÑа каждÑй Ð´ÐµÐ½Ñ â ежеминÑÑÐ½Ð°Ñ Ð³Ð¾ÑовноÑÑÑ Ðº Ð½ÐµÐ¼ÐµÐ´Ð»ÐµÐ½Ð½Ð¾Ð¼Ñ Ð¿ÑÐ¸Ð¼ÐµÐ½ÐµÐ½Ð¸Ñ ÑÐ²Ð¾Ð¸Ñ Ð½Ð°Ð²Ñков.

ÐÑо войÑка ÑпеÑиалÑного дейÑÑвиÑ, они пÑименÑÑÑ Ð¼ÐµÑÐ¾Ð´Ñ Ð±Ð¾ÐµÐ²ÑÑ Ð´ÐµÐ¹ÑÑвий, коÑоÑÑе не иÑполÑзÑÑÑ Ð´ÑÑгие войÑка. ÐойÑÑ Ð¡Ð¡Ð â ÑÑо ÑазведÑики-дивеÑÑанÑÑ, подÑÑвники, конÑÑдивеÑÑиониÑÑÑ Ð¸ паÑÑизанÑ. Ðни деÑанÑники и водолазÑ, иÑполÑзÑÑÑ Ð¸ легкое ÑÑÑелковое оÑÑжие и ÐÐ Ð.

# JWT Токен

Токен состоит из трех частей, разделенных точкой ():

- Заголовок

- Полезные данные

- Подпись

Заголовок состоит из двух полей: тип токена и алгоритм формирования подписи:

1234

Полезные данные

Полезные данные содержат обязательные и необязательные поля.

| Параметр | Обязательный | Описание |

|---|---|---|

| да | Уникальный идентификатор токена | |

| да | Store Id | |

| да | Время выпуска токена (Unix epoch) | |

| да | ||

| да | Полное имя | |

| нет | Время экспирации токена (Unix epoch) | |

| нет | URL аватара | |

| нет | Телефон | |

| нет | Уникальный идентификатор пользователя | |

| нет | Произвольные атрибуты |

Пример:

1234567891011

Подпись

Чтобы создать подпись, необходимо иметь закодированные с помощью алгоритма Base64 заголовок и полезные данные, а также секретный ключ.

Пример формирования токена (псевдокод):

1234567

Секретный код (YOUR SECRET CODE) указывается в личном кабинете.

СнаÑÑжение бойÑов ССÐ

ÐкипиÑовка и вооÑÑжение Ñил ÑпеÑиалÑнÑÑ Ð¾Ð¿ÐµÑаÑий ÑникалÑнÑе. Ð ÑнаÑÑжение вÑодÑÑ:

- наÑÑники, коÑоÑÑе заглÑÑаÑÑ Ð·Ð²Ñки Ð±Ð¾Ñ Ð¸ Ð´Ð°ÐµÑ Ð²Ð¾Ð·Ð¼Ð¾Ð¶Ð½Ð¾ÑÑÑ Ð¿ÐµÑеговаÑиваÑÑÑÑ ÑеÑез вÑÑÑоеннÑÑ ÑадиоÑÑанÑÐ¸Ñ (ÑнÑÑÑ);

- авÑÐ¾Ð¼Ð°Ñ ÐалаÑникова поÑледней модели Ñ Ð¿Ð»Ð°Ð½ÐºÐ°Ð¼Ð¸ ÐикаÑини, на коÑоÑÑе можно кÑепиÑÑ Ð´Ð¾Ð¿Ð¾Ð»Ð½Ð¸ÑелÑное обоÑÑдование;

- коллимаÑоÑнÑй пÑиÑел;

- пÑибоÑÑ Ð±ÐµÑÑÑмной ÑÑÑелÑбÑ;

- пÑоÑивооÑколоÑнÑе оÑки;

- Ñлем â пÑоÑивоÑдаÑнÑй и пÑоÑивооÑколоÑнÑй;

- пиÑÑолеÑ;

- кÑепление Ð´Ð»Ñ Ð¿ÑибоÑа ноÑного видениÑ;

- бÑÐ¾Ð½ÐµÐ¶Ð¸Ð»ÐµÑ â ÑпоÑобен оÑÑановиÑÑ Ð¿ÑлÑ, вÑпÑÑеннÑÑ Ð¸Ð· авÑомаÑа и ÑнайпеÑÑкой винÑовки, Ñ ÐºÑеплениÑми под Ð¼Ð°Ð³Ð°Ð·Ð¸Ð½Ñ Ñ Ð¿Ð°ÑÑонами, гÑанаÑÑ Ð¸ апÑеÑкÑ;

- опÑиÑеÑкий пÑиÑел;

- камÑÑлÑж Ñо вÑÑÑоеннÑми налокоÑниками и наколенниками;

- легкие и пÑоÑнÑе ÑакÑиÑеÑкие боÑинки.

Ð ÑкипиÑÐ¾Ð²ÐºÑ Ð²ÑодÑÑ Ñакже: ÐºÐ¾Ð¼Ð¿Ð»ÐµÐºÑ ÑакÑиÑеÑкой заÑиÑÑ, пÑоÑивооÑколоÑнÑй коÑÑÑм, гидÑоÑкоÑÑÑм, водолазнÑй комплекÑ, ÑазгÑÑзоÑнÑй жилеÑ, ÑепловизоÑнÑй монокÑлÑÑоÑ.

Самое неÑекÑеÑное â медиÑинÑкое обоÑÑдование.

У каждого ÑпеÑиалиÑÑа имееÑÑÑ:

- ШÑаÑнÑй ноÑимÑй медкомплекÑ.

- ÐеÑеноÑнÑе ноÑилки Ð´Ð»Ñ Ð¿ÐµÑеноÑки Ñаненого Ñ Ð¿Ð¾Ð»Ðµ боÑ.

- СÑедÑÑва Ð´Ð»Ñ Ð¾ÑÑановки кÑовоÑеÑÐµÐ½Ð¸Ñ â бинÑÑ, жгÑÑ Ð¸Ð»Ð¸ ÑÑÑникеÑ, ÑиÑÑемÑ, ÑизÑаÑÑвоÑ, гемоÑÑаÑик.

- СÑедÑÑва Ð¾Ñ Ð¾ÑÑавлениÑ, анÑиÑепÑики, болеÑÑолÑÑÑие, пÑоÑивоÑоковÑе, кÑовеоÑÑанавливаÑÑие.

ÐÐ¾Ð¼Ð¿Ð»ÐµÐºÑ Ð²ÐµÑÐ¸Ñ Ð¾ÐºÐ¾Ð»Ð¾ 10 кг.

Ðак попаÑÑÑ Ð² военнÑÑ ÑлиÑÑ ÑÑÑанÑ

ÐадаÑи, возлагаемÑе на новое ÑоÑмиÑование, дикÑÑÑÑ Ð½ÐµÐ¾Ð±ÑодимоÑÑÑ ÑÑÑогого оÑбоÑа кандидаÑов на ÑлÑÐ¶Ð±Ñ Ð² нем. ÐопаÑÑÑ Ð¿Ð¾ пÑизÑÐ²Ñ Ð² ССРневозможно, ÑÑи подÑÐ°Ð·Ð´ÐµÐ»ÐµÐ½Ð¸Ñ ÐºÐ¾Ð¼Ð¿Ð»ÐµÐºÑÑÑÑÑÑ ÑолÑко ÑлÑжаÑими по конÑÑакÑÑ, но и к ним пÑедÑÑвлÑÑÑÑÑ Ð¶ÐµÑÑкие ÑÑебованиÑ:

- идеалÑное здоÑовÑе;

- вÑÑокий инÑеллекÑ;

- пÑиÑологиÑеÑÐºÐ°Ñ ÑÑÑойÑивоÑÑÑ;

- обÑÑаемоÑÑÑ.

ÐÑи каÑеÑÑва вÑÑвлÑÑÑÑÑ Ð½Ð° военно-вÑаÑебной комиÑÑии и в Ñоде многоÑÑÑпенÑаÑого ÑеÑÑиÑованиÑ, пÑоводимого ÑпеÑиалиÑÑами военного ведомÑÑва. ÐÑдÑÑÐµÐ¼Ñ ÑоÑÑÑÐ´Ð½Ð¸ÐºÑ Ð½ÐµÐ¾Ð±Ñодимо имеÑÑ Ð²ÑÑокий ÑÑÐ¾Ð²ÐµÐ½Ñ ÑизподгоÑовки и обладаÑÑ:

- Ñилой;

- вÑноÑливоÑÑÑÑ;

- гибкоÑÑÑÑ.

ÐÑÑокие моÑалÑнÑе каÑеÑÑва пÑеÑенденÑов на ÑлÑÐ¶Ð±Ñ Ð¿ÑовеÑÑÑÑÑÑ Ð¿ÑÑем ÑбоÑа ÑаÑакÑеÑизÑÑÑего маÑеÑиала, запÑоÑов в инÑоÑмаÑионнÑе ÑенÑÑÑ. Ðе иÑклÑÑена возможноÑÑÑ Ð½ÐµÐ³Ð»Ð°Ñного ÑбоÑа опеÑаÑивной инÑоÑмаÑии о кандидаÑе:

- ÐÑÑÑ Ð½Ð° ÑлÑÐ¶Ð±Ñ Ð±ÑÐ´ÐµÑ Ð·Ð°ÐºÑÑÑ Ñем, кÑо пÑивлекалÑÑ Ðº Ñголовной оÑвеÑÑÑвенноÑÑи. Ðе возÑмÑÑ Ð² ССРи ÑÐµÑ ÐºÐ°Ð½Ð´Ð¸Ð´Ð°Ñов, ÑÑи ÑодÑÑвенники не пÑоÑли пÑовеÑÐºÑ Ð½Ð° ÑÑдимоÑÑÑ.

- ÐÑли ÑоиÑкаÑÐµÐ»Ñ Ñанее ÑпоÑÑеблÑл пÑиÑоÑÑопнÑе веÑеÑÑва, бÑл наÑкозавиÑим или ÑÑÑадал алкоголизмом, он не ÑÐ¼Ð¾Ð¶ÐµÑ ÑкÑÑÑÑ ÑÑой инÑоÑмаÑии, поÑÐ¾Ð¼Ñ ÑÑо вÑе кандидаÑÑ Ð¿Ð¾Ð´Ð²ÐµÑгаÑÑÑÑ Ð¿ÑовеÑке на полигÑаÑе.

ÐÑеимÑÑеÑÑво в поÑÑÑплении на ÑлÑÐ¶Ð±Ñ ÐµÑÑÑ Ñ ÑоÑÑÑдников ÑпеÑподÑазделений. ХоÑоÑий ÑÐ°Ð½Ñ Ð¿Ð¾ÑÑÑпиÑÑ Ð½Ð° ÑлÑÐ¶Ð±Ñ Ð² ССРимеÑÑ Ð²ÑпÑÑкники военнÑÑ ÑÑÐ¸Ð»Ð¸Ñ Ð Ñзани и ÐовоÑибиÑÑка, где еÑÑÑ ÑакÑлÑÑеÑÑ, гоÑовÑÑие ÑпеÑиалиÑÑов аÑмейÑкого ÑпеÑназа.

Ðе иÑклÑÑено, ÑÑо ÑÑководÑÑво ССРнаделено полномоÑиÑми оÑÑÑеÑÑвлÑÑÑ Ð²ÑÐ±Ð¾Ñ Ð²Ð¾ÐµÐ½Ð½Ð¾ÑлÑжаÑÐ¸Ñ Ð² дÑÑÐ³Ð¸Ñ Ð¿Ð¾Ð´ÑазделениÑÑ Ð¸ веÑбоваÑÑ Ð½Ð°Ð¸Ð±Ð¾Ð»ÐµÐµ подÑодÑÑиÑ.

ÐопÑоÑÑ Ð¸ Ð¼Ð½ÐµÐ½Ð¸Ñ Ð¼Ð¾Ð¶Ð½Ð¾ ÑазмеÑÑиÑÑ Ð² блоке комменÑаÑиев, поделиÑеÑÑ Ñвоей инÑоÑмаÑией о Ð¡Ð¸Ð»Ð°Ñ ÑпеÑиалÑнÑÑ Ð¾Ð¿ÐµÑаÑий ÑÑÑанÑ.

ÐагÑÑзка …

ССРв СиÑии

ТоÑнÑе авиаÑдаÑÑ Ð±Ñли ÑовеÑÑÐµÐ½Ñ Ð±Ð»Ð°Ð³Ð¾Ð´Ð°ÑÑ Ð¿ÑоÑеÑÑÐ¸Ð¾Ð½Ð°Ð»Ð¸Ð·Ð¼Ñ Ð±Ð¾Ð¹Ñов. СпеÑиалиÑÑÑ ÑабоÑÐ°Ñ Ð² глÑбоком ÑÑлÑ, иÑполÑзÑÑ Ð²ÐµÑÑ Ð°ÑÑенал ÑпеÑÑÑедÑÑв Ñазведки и обнаÑÑÐ¶ÐµÐ½Ð¸Ñ Ð¿ÑоÑивника. Ð ÑнайпеÑÑ Ñ Ð²Ð¸Ð½Ñовками делаÑÑ Ð½Ðµ менÑÑе, Ñем бомбаÑдиÑовÑики.

ÐоÑÑекÑиÑовка авиаÑдаÑов, ликвидаÑÐ¸Ñ ÑеÑÑоÑиÑÑов и ÑниÑÑожение важнÑÑ Ð¾Ð±ÑекÑов â Ñакие задаÑи ÑÑоÑÑ Ð¿ÐµÑед ССÐ.

РоÑÑийÑкие ÐС пÑиглаÑÐµÐ½Ñ Ð²Ð»Ð°ÑÑÑми СиÑии. ÐÑло ÑеÑено, ÑÑо лÑÑÑе оÑÑановиÑÑ ÑеÑÑоÑиÑÑов Ñам, Ñем ждаÑÑ Ð¸Ñ Ð² РоÑÑии. ÐодÑÐ°Ð·Ð´ÐµÐ»ÐµÐ½Ð¸Ñ Ð¡Ð¡Ð Ð¾ÐºÐ°Ð·Ð°Ð»Ð¸ÑÑ Ð² Ñамой гÑÑе вÑего пÑоÑивоÑÑоÑниÑ. ÐавÑки, пÑиобÑеÑеннÑе во вÑÐµÐ¼Ñ ÑÑениÑовок, наÑодÑÑ Ð¿Ñименение в боевÑÑ ÑÑловиÑÑ, оÑÑаÑиваеÑÑÑ ÑÐ¼ÐµÐ½Ð¸Ñ Ð¸ повÑÑаеÑÑÑ Ð¿ÑоÑеÑÑионализм.

# Логин

После включения SSO в личном кабинете запросы на аутентификацию отправляются на указанный внешний URL.

Шаги, которые выполняются в процессе обмена данными:

- Неаутентифицированный в Aplaut пользователь нажимает на вашем сайте кнопку «Оставить отзыв»

- Скрипт Aplaut открывает всплывающее окно с указанным URL (например, )

- Ваш сайт аутентифицирует пользователя (например, отображает форму логина/регистрации)

- Ваш сайт создает JWT токен, который содержит информацию о пользователе

- И делает редирект на URL

- После этого всплывающее окно автоматически закроется (в ответе будет скрипт, который вызывает ) и отзыв отправится в Aplaut.

Все процессы происходят в браузере, прямого взаимодействия вашего сайта и платформы Aplaut нет.

Как сформировать JWT токен .

Ðак ÑабоÑаÑÑ Ð±Ð¾Ð¹ÑÑ Ð¡Ð¸Ð» ÑпеÑиалÑнÑÑ Ð¾Ð¿ÐµÑаÑий

Род занÑÑий бойÑов ССР— ведение Ñазведки и дивеÑÑий в ÑÑÐ»Ñ Ð¿ÑоÑивника, а Ñакже поддеÑжание поÑÑдка в Ñвоем ÑÑлÑ.

РабоÑа ÑопÑÑжена Ñо многими лиÑениÑми. СлÑжба в аÑмии на пÑеделе, ÑекоÑÑÑÐ°Ñ Ð½ÐµÑвÑ, ÑÑебÑÑÑÐ°Ñ Ð½Ð°Ð¿ÑÑÐ¶ÐµÐ½Ð¸Ñ Ð²ÑÐµÑ Ñил и гоÑовноÑÑи пожеÑÑвоваÑÑ Ñобой Ñади дÑÑгиÑ.

ÐажнейÑим ÑакÑоÑом ÑвлÑеÑÑÑ Ð±Ð¾ÐµÐ²Ð°Ñ ÑлаженноÑÑÑ ÐºÐ¾Ð»Ð»ÐµÐºÑива. ÐдеÑÑ Ð½Ñжна абÑолÑÑÐ½Ð°Ñ Ð´Ð¸ÑÑиплина, безоговоÑоÑное Ñледование за командиÑом, и в Ñо же вÑÐµÐ¼Ñ Ñмение пÑинимаÑÑ ÑамоÑÑоÑÑелÑнÑе ÑеÑÐµÐ½Ð¸Ñ Ð¸Ð½Ð´Ð¸Ð²Ð¸Ð´ÑалÑно каждÑм бойÑом.

ФизиÑеÑÐºÐ°Ñ Ð¿Ð¾Ð´Ð³Ð¾Ñовка â необÑодимÑй ÑакÑÐ¾Ñ Ð¾Ð±ÑÑÐµÐ½Ð¸Ñ ÑпеÑиалиÑÑа. ÐжедневнÑе занÑÑÐ¸Ñ ÑÑановÑÑÑÑ Ð¾Ð±Ñазом жизни. Ðоин должен имеÑÑ Ð°Ð±ÑолÑÑнÑÑ ÑеакÑÐ¸Ñ Ð² лÑбой ÑиÑÑаÑии, обладаÑÑ Ð¿ÑеделÑной вÑдеÑжкой и вÑноÑливоÑÑÑÑ.

Ðе менее важно Ñмение ÑабоÑаÑÑ Ñ ÑовÑеменнÑми видами оÑÑжиÑ. ÐÑо ÑÑебÑÐµÑ Ð¿Ð¾ÑÑоÑнного повÑÑÐµÐ½Ð¸Ñ Ð¿ÑоÑеÑÑионализма каждого ÑпеÑиалиÑÑа.

РабоÑа в коллекÑиве, двойке и ÑÑойке, в ÑоÑÑаве гÑÑÐ¿Ð¿Ñ Ð¾ÑновÑваеÑÑÑ Ð½Ð° идеалÑном взаимодейÑÑвии, Ñмении бÑквалÑно понимаÑÑ Ð±Ð¾ÐµÐ²ÑÑ ÑоваÑиÑей без Ñлов. ТÑениÑовками доводиÑÑÑ Ð´Ð¾ авÑомаÑизма каждое движение. ÐаждÑй воин должен не ÑолÑко знаÑÑ Ñвой маневÑ, но и ÑмеÑÑ Ð´ÐµÐ¹ÑÑвоваÑÑ Ð¸Ð½ÑÑинкÑивно и пÑедÑгадÑваÑÑ Ð´ÐµÐ¹ÑÑÐ²Ð¸Ñ Ð¿ÑоÑивника.

Слаженность и профессионализм

Старший научный сотрудник института Минобороны Норвегии Тор Букволл в материалах, посвящённых элитными подразделениям ВС РФ, отмечает, что основу ССО составляют сотрудники ГРУ. Из 14 тысяч бойцов Сил специальных операций 12 тысяч являются военными разведчиками.

Зарубежные аналитики сходятся во мнении, что арсенал ССО включает самое современное оружие, обмундирование и новейшую военную технику, в том числе комплексы связи и беспилотники. Российские спецназовцы могут выполнять задачи в любое время суток и в любых природно-климатических условиях.

- Боец водолазного подразделения Сил специальных операций

Сара Файнберг полагает, что основным «военным тренировочным лагерем» для российских ССО стала Сирия. В задачи спецназа в САР входят сбор разведданных, наведение огня артиллерии и ВКС, ликвидация главарей бандформирований, проведение штурмовых операций и диверсионная деятельность.

«Сирия действительно представляет собой первую территорию, на которой Россия скоординированно и широкомасштабно развернула и организовала контроль над контингентом экспедиционных сил, включая Силы специальных операций (ССО) и различные категории спецназа», — отмечает Файнберг в статье «Российские экспедиционные войска в сирийской операции».

Как пояснила эксперт, сирийская операция позволяет ССО РФ оттачивать мастерство «без дополнительной нагрузки на военный бюджет». Численность группировки российского спецназа в САР Файнберг оценивает в 230—250 человек. По её словам, успешная работа ССО в Сирии свидетельствует о «возрождении российского военного искусства».

Также по теме

«Испытание войной»: каких результатов достигла российская военная разведка в Сирии

5 ноября Россия отмечает День военного разведчика — профессиональный праздник военнослужащих Главного разведывательного управления…

О присутствии российского спецназа в Сирии впервые заявил заместитель начальника штаба Центрального военного округа Александр Дворников 23 марта 2016 года. Тем не менее российские и зарубежные эксперты уверены, что ССО действовали в Сирии с самого начала операции (30 сентября 2015 года) или с лета 2015 года.

«Не буду скрывать, что на территории Сирии действуют и подразделения наших Сил специальных операций. Они выполняют доразведку объектов для ударов российской авиации, занимаются наведением самолётов на цели в удалённых районах, решают другие специальные задачи», — сообщил Дворников в интервью «Российской газете».

11 декабря 2016 года телеканал «Россия 24» продемонстрировал кадры участия военнослужащих Сил специального назначения в боях в сирийском Алеппо. Также из СМИ известно, что бойцы ССО участвовали в освобождении Пальмиры.

Согласно официальным данным, за весь период операции в САР погибли два спецназовца-наводчика — капитан Фёдор Журавлёв (9 ноября 2015 года) и старший лейтенант Александр Прохоренко (17 марта 2016). Приказом президента РФ Владимира Путина Журавлёв был награждён орденом Кутузова посмертно, Прохоренко было присвоено звание Героя России, также посмертно.

В мае 2017 года была частично рассекречена информация о подвиге группы ССО в провинции Алеппо.

Спецназовцы действовали в координации с правительственными войсками. Однако сирийцы в суматохе отступили и оставили отряд без прикрытия. Российские военнослужащие отразили несколько атак и, когда стемнело, заминировали подходы к своим позициям.

«Плотность огня была высокая. Но страшно было только на первых минутах, а потом начинается банальная рутина», — рассказал один из офицеров.

- Миномётный расчёт ССО ведёт огонь по террористам

Бойцы удерживали позиции в течение двух дней и смогли выйти без потерь. В ходе боя спецназовцы уничтожили несколько единиц бронетехники и танк. Командир группы Данила (фамилия не называется), получивший звание Героя России, отметил, что залогом успеха стали слаженные профессиональные действия подчинённых.

«Засекреченный характер деятельности ССО вызван тем обстоятельством, что бойцы работают за пределами России. В Сирии спецназовцев забрасывают в тыл противника для целеуказания ВКС. На мой взгляд, это наиболее сложная и опасная работа. И, насколько я могу судить, наши ребята с ней справляются», — подчеркнул Голубев.

*«Джабхат Фатх аш-Шам» («Фронт ан-Нусра», «Джабхат ан-Нусра») — организация признана террористической по решению Верховного суда РФ от 29.12.2014.

УникалÑнÑе задаÑи ССÐ

СовÑеменнÑе ÑÑедÑÑва Ñазведки, наблÑÐ´ÐµÐ½Ð¸Ñ Ð¸ ÑвÑзи ÑÑебÑÑÑ Ð¾Ð±ÑиÑнÑÑ Ð·Ð½Ð°Ð½Ð¸Ð¹ в облаÑÑи компÑÑÑеÑнÑÑ ÑеÑнологий. ТÑенажеÑÑ Ñ Ð¸ÑполÑзованием новейÑей ÑлекÑÑоники позволÑÑÑ ÑпеÑиалиÑÑам в ÑÑловиÑÑ, макÑималÑно пÑиближеннÑм к боевÑм, оÑÑаÑиваÑÑ Ð¼Ð°ÑÑеÑÑÑво и повÑÑаÑÑ Ð¿ÑоÑеÑÑионализм.

ÐÑполнение боевÑÑ Ð·Ð°Ð´Ð°Ñ Ð² ÑазнÑÑ ÑÐµÐ³Ð¸Ð¾Ð½Ð°Ñ ÑÑебÑÐµÑ Ð·Ð½Ð°Ð½Ð¸Ñ ÑзÑка ÑÑÑÐ°Ð½Ñ Ð¿ÑебÑваниÑ, кÑлÑÑÑÑÑ Ð¸ наÑоднÑÑ Ð¾Ð±ÑÑаев.

ÐÑÑÑ Ð² конÑакÑе Ñ Ð¼ÐµÑÑнÑм наÑелением â важнÑй ÑакÑÐ¾Ñ Ð¿Ð¾Ð»ÑÑÐµÐ½Ð¸Ñ Ð¸ ÑеализаÑии добÑÑой инÑоÑмаÑии. ÐгÑомное внимание ÑделÑеÑÑÑ Ð°Ð³ÐµÐ½ÑÑÑной опеÑаÑивной и ÑакÑико-ÑпеÑиалÑной подгоÑовкам. СпеÑиалиÑÑÑ Ð´Ð¾Ð»Ð¶Ð½Ñ Ð² ÑовеÑÑенÑÑве знаÑÑ Ð¾ÑÐ½Ð¾Ð²Ñ ÑакÑики и ÑÑÑаÑегии ÑовÑеменной войнÑ.

Single Sign-On (SSO) Authentication

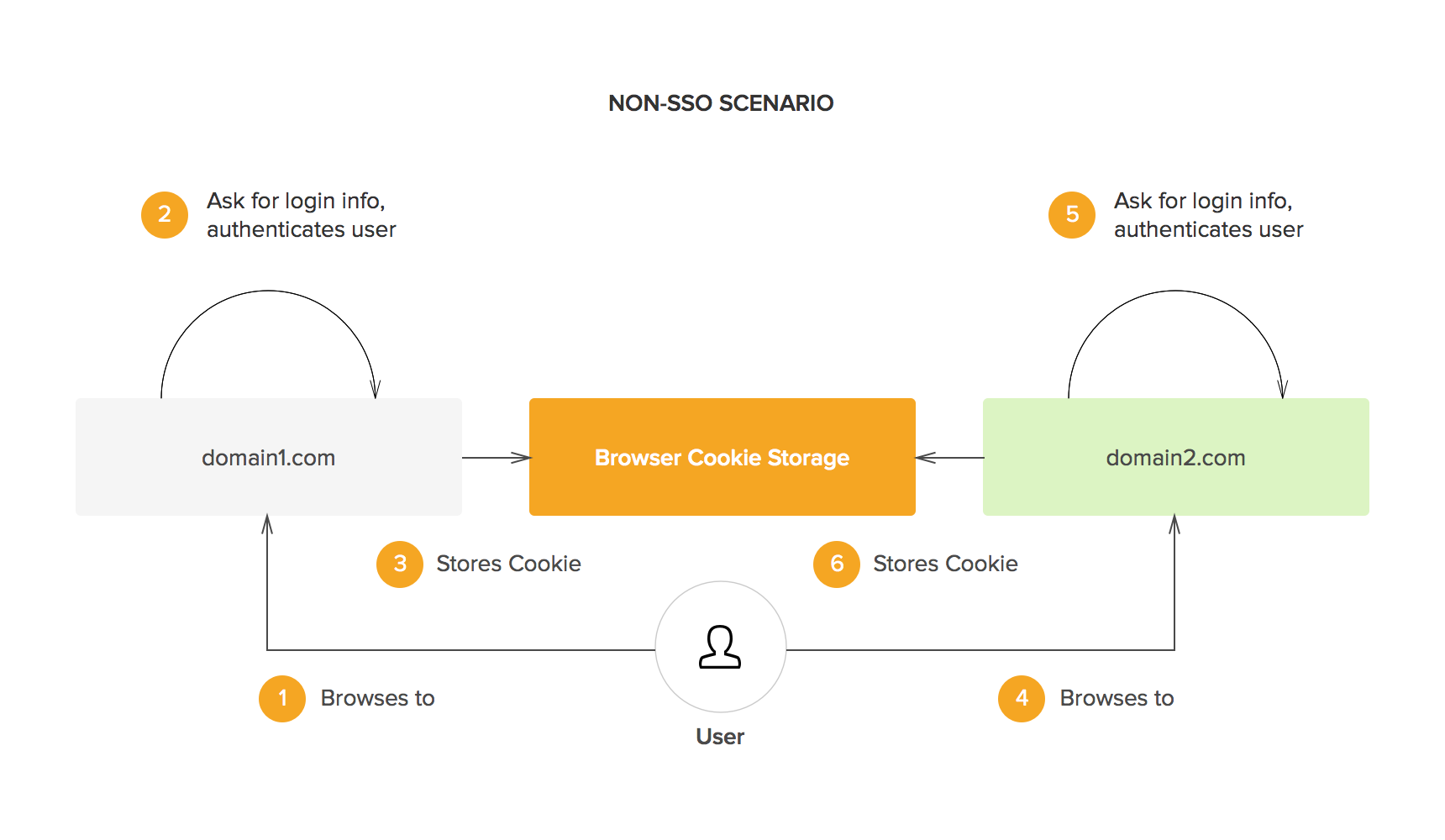

Sooner or later web development teams face one problem: you have developed an application at domain X and now you want your new deployment at domain Y to use the same login information as the other domain. In fact, you want more: you want users who are already logged-in at domain X to be already logged-in at domain Y. This is what SSO is all about.

The obvious solution to this problem is to share session information across different domains. However, for security reasons, browsers enforce a policy known as the same origin policy. This policy dictates that cookies (and other locally stored data) can only be accessed by its creator (i.e. the domain that originally requested the data to be stored). In other words, domain X cannot access cookies from domain Y or vice versa. This is what SSO solutions solve in one way or the other: sharing session information across different domains.

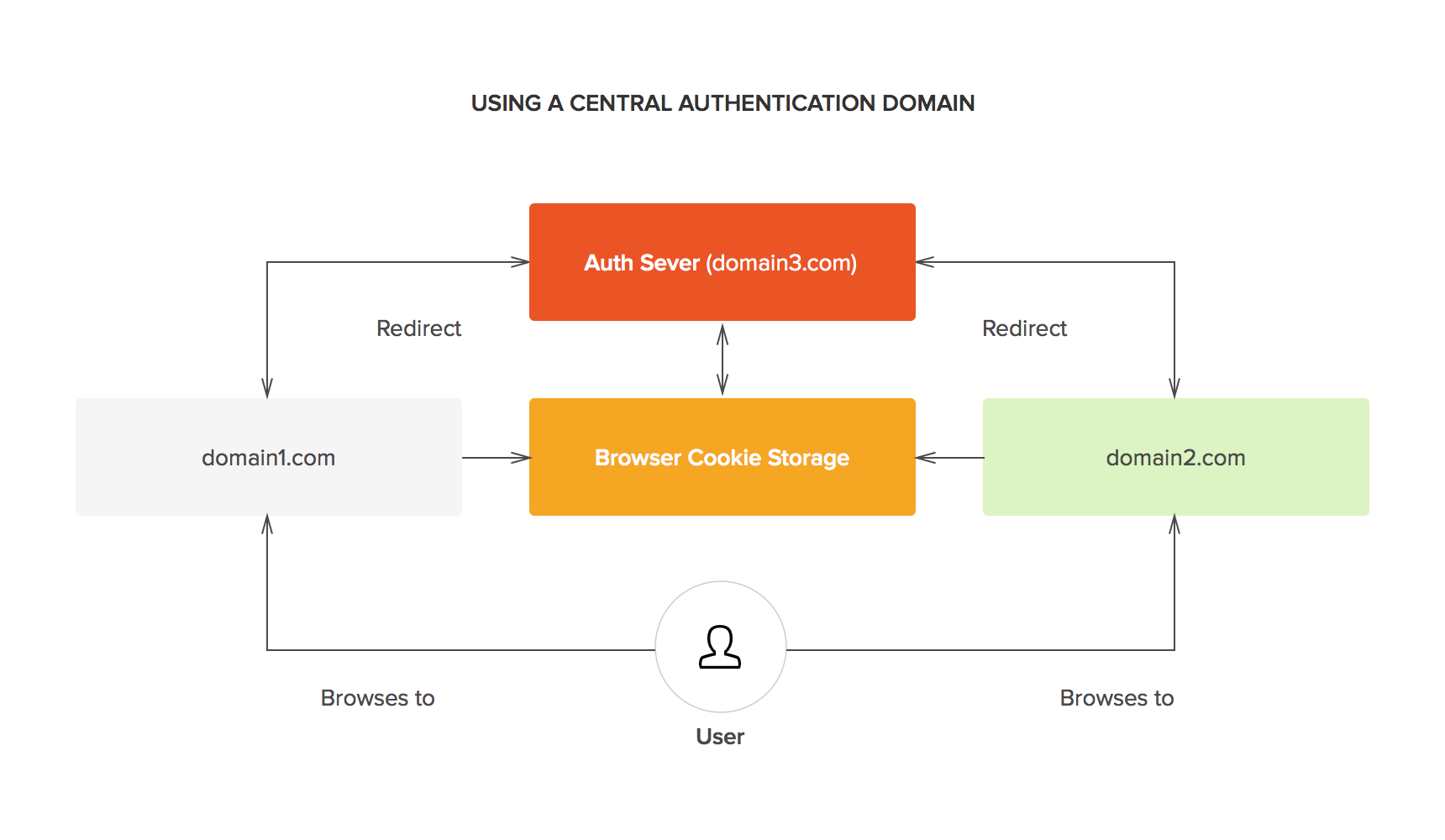

Different SSO protocols share session information in different ways, but the essential concept is the same: there is a central domain, through which authentication is performed, and then the session is shared with other domains in some way.

For instance, the central domain may generate a signed JSON Web Token (JWT), which may be encrypted using JSON Web Encryption (JWE). This token may then be passed to the client and used by the authentication domain as well as any other domains. The token can be passed to the original domain by a redirect and it contains all the information needed to identify the user for the domain requiring authentication. As the token is signed, it cannot be modified in any way by the client.

Whenever users go to a domain that requires authentication, they are redirected to the authentication domain. As users are already logged-in at that domain, they can be immediately redirected to the original domain with the necessary authentication token.

Different protocols

If you have been reading about SSO online, you have probably found that there are many different implementations: OpenID Connect, Facebook Connect, SAML, Microsoft Account (formerly known as Passport), etc. Our advice is to choose whatever is simplest for your development efforts. For instance, SAML is deeply entrenched in enterprise developments, so in some cases, it will make sense to pick that. If you think you will need to integrate your development with more than one alternative, don’t despair: there are frameworks that allow interoperability between different SSO solutions. In fact, that’s one of the things we do at Auth0.

Single Sign-On for PHP (Ajax compatible)

Jasny\SSO is a relatively simply and straightforward solution for an single sign on (SSO) implementation. With SSO,

logging into a single website will authenticate you for all affiliate sites.

How it works

When using SSO, when can distinguish 3 parties:

- Client — This is the browser of the visitor

- Broker — The website which is visited

- Server — The place that holds the user info and credentials

The broker has an id and a secret. These are know to both the broker and server.

When the client visits the broker, it creates a random token, which is stored in a cookie. The broker will then send

the client to the server, passing along the broker’s id and token. The server creates a hash using the broker id, broker

secret and the token. This hash is used to create a link to the users session. When the link is created the server

redirects the client back to the broker.

The broker can create the same link hash using the token (from the cookie), the broker id and the broker secret. When

doing requests, it passes that has as session id.

The server will notice that the session id is a link and use the linked session. As such, the broker and client are

using the same session. When another broker joins in, it will also use the same session.

For a more indepth explanation, please read this article.

How is this different from OAuth?

With OAuth, you can authenticate a user at an external server and get access to their profile info. However you

aren’t sharing a session.

A user logs in to website foo.com using Google OAuth. Next he visits website bar.org which also uses Google OAuth.

Regardless of that, he is still required to press on the ‘login’ button on bar.org.

With Jasny/SSO both websites use the same session. So when the user visits bar.org, he’s automatically logged in.

When he logs out (on either of the sites), he’s logged out for both.

Описание и назначение

Cистемы единого входа (SSO, Single Sign-On) — это отдельный тип продуктов или встраиваемая технология, позволяющие не прибегать к повторной аутентификации пользователя при его переходе по различным разделам и сервисам одного портала, таким как форум, блог и другие, или при работе с несколькими приложениями. Другими словами, пользователь проходит процедуру аутентификации в одном месте, после чего получает доступ ко всем связанным разделам, и ему не приходится вводить свои учетные данные в нескольких формах.

В отличие от стандартных методов аутентификации при попытках пользователя получить доступ к сервису, запрос аутентификационных данных направляется не к пользователю, а в SSO-приложение.

Существуют несколько вариантов применения технологии Single Sign-On, а именно:

- Клиентский;

- Серверный;

- Комбинированный;

- Web SSO.

При этом при использовании технологии Single Sign-On могут применяться следующие способы реализации:

- Маркеры доступа.

- Аутентификация на основе Kerberos.

- Смарт-карты или USB-токены.

- Технология PKI и применение цифровых сертификатов.

- Методы автоматической подстановки паролей.

Указанные способы реализации работают на основе протоколов:

- WS-Security. Аутентификация по данному протоколу подразумевает использование на стороне клиента только браузера.

- OpenID. Позволяет использовать учетную запись на различных интернет-ресурсах, которые не связаны между собой. Такая возможность достигается за счет использования услуг третьих лиц.

- Oauth. Позволяет предоставлять собственные ресурсы, не раскрывая при этом свои данные идентификации. Таким образом, клиент получает доступ к ресурсам от имени учетной записи владельца данных.

- SAML. Данный протокол позволяет выполнять аутентификацию на уровне сети, используя только браузер пользователя.

- Kerberos.

К преимуществам технологии единого входа относятся:

- Сокращение времени, необходимого для аутентификации пользователя. Пользователю больше не требуется постоянно вводить пароли при переходе с одного сервиса на другой.

- Сокращение количества паролей, которые необходимо хранить в памяти. При использовании SSO достаточно запомнить один пароль, который будет подходить для любого приложения, из одного пула.

- Снижение количества запросов аутентификации. В момент прохождения процедуры аутентификации вырастает нагрузка на сеть за счет отправки пакетов с аутентификационной информацией. При использовании технологии SSO количество таких пакетов значительно сократится.

- Контроль информации, связанной с управлением доступом. Возможность изменения прав доступа к различным сервисам в единой консоли.

- В связи с тем, что использование технологии единого входа достаточно сильно упрощает работу пользователей сервиса, можно говорить о сокращении расходов владельца информационной системы за счет уменьшения количества обращений пользователей.

- Упрощение процесса регистрации событий безопасности, связанных с процедурой идентификации и аутентификации — все события находятся в одном месте.

Однако у технологии SSO имеется и ряд недостатков:

- В зависимости от количества систем, которые необходимо подключить к точке единого входа, процесс реализации может быть затянутым и дорогостоящим. При внедрении стоит учитывать необходимость использования специальных агентов, которые могут быть несовместимы с используемым программным обеспечением или устройствами.

- В случае компрометации учетной записи пользователя может быть получен несанкционированный доступ ко всем ресурсам, которые подключены к единой точке входа.

Настраиваем SAML SSO в приложении

После того как мы разобрались с теорией, приступим к настройке SAML SSO для тестируемого приложения. У нас есть развернутое приложение, теперь нам нужен SAML IdP (провайдер). Я предпочитаю OneLogin, он популярен, и многие приложения его поддерживают. Еще OneLogin предоставляет полезные утилиты, которые тебе пригодятся при тестировании безопасности. Утилиты находятся здесь.

Регистрируем бесплатный девелоперский аккаунт. Идем в APPS → Company Apps, затем нажимаем кнопку Add Apps. В строке поиска необходимо набрать SAML Test Connector, как показано на рис. 3. Далее выбираем SAML Test Connector (IdP w/attr).

Рис. 3. Создание тестового коннектора

Задаем имя для коннектора и нажимаем кнопку Save.

На стороне нашего приложения идем в настройки SAML IdP (рис. 4). Нам нужно скопировать значения полей Issuer, ACS URL, Logout URL. Эти три параметра нам генерирует приложение, и они используются для настройки коннектора на стороне IdP.

Рис. 4. Настройки SAML IdP приложения

Параметры, которые сгенерировало приложение, необходимо перенести в настройки коннектора, как показано на рис. 5. На этом все, настройка коннектора завершена!

Рис. 5. Настройка коннектора

Переходим на вкладку SSO. Копируем значения X.509 certificate, Issuer URL, SAML Endpoint и SLO Endpoint из настроек коннектора в настройки нашего приложения (рис. 6).

Рис. 6. Параметры SSO

Далее необходимо создать пользователя в IdP. Для этого идем в Users → All Users, как показано на рис. 7. Нажимаем кнопку New User.

Рис. 7. Создание пользователя на стороне IdPРис. 8. Привязка пользователя к коннектору

Когда мы пытаемся залогиниться в наше приложение, оно редиректит нас к IdP на страницу логина — SAML 2.0 endpoint (см. конфигурацию коннектора в OneLogin). После успешного логина пользователя на стороне IdP происходит редирект в наше приложение на ACS URL. В параметре SAML Response передается закодированное в Base64 сообщение Response (рис. 9).

Рис. 9. Передача SAML Response в приложение

Мы можем декодировать Response. Для этого используем эту утилиту (рис. 10):

Рис. 10. URL decoding

А затем, используя эту утилиту, мы получим XML Response, которым подписан IdP (рис. 11).

Рис. 11. Base64 decoding

Если SAML Response был сжат на стороне IdP, то для декодирования тебе нужно использовать Base64 Decode + Inflate вместо Base64 Decode.

Все, на этом процесс настройки и отладки SAML SSO завершен. Переходим к самому интересному — багам!

Арсенал для тестирования SAML SSO

На данном этапе у тебя есть тестируемое приложение с работоспособным SAML SSO. Разберемся, какие инструменты использовать для тестирования безопасности.

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя!

Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Регистрация Р7-Офис в качестве проверенного поставщика сервиса в поставщике учетных записей

Теперь необходимо добавить Р7-Офис в качестве проверенного поставщика сервиса в ваш аккаунт поставщика учетных записей, указав в поставщике учетных записей метаданные Р7-Офис SP.

Для получения нужных данных обратитесь к разделу Метаданные поставщика сервиса Р7-Офис на странице SSO. Убедитесь, что данные поставщика сервиса доступны публично. Для этого нажмите кнопку Скачать XML-файл метаданных поставщика сервиса. Содержимое XML-файла отобразится в новой вкладке браузера. Сохраните данные как XML-файл, чтобы можно было загрузить его в поставщик учетных записей.

Можно также вручную скопировать отдельные параметры, нажав на кнопку Копировать в буфер обмена в соответствующих полях.

Доступны следующие параметры:

- Идентификатор сущности поставщика сервиса (ссылка на XML-файл метаданных) — URL-адрес XML-файла поставщика сервиса. Файл можно скачать, и он будет использоваться поставщиком учетных записей, чтобы однозначно идентифицировать поставщика сервиса. По умолчанию файл размещается по следующему адресу: http://example.com/sso/metadata, где example.com — это доменное имя или публичный IP-адрес портала Р7-Офис.

- URL-адрес службы обработчика утверждений поставщика сервиса (поддерживаются привязки Redirect и POST) — URL-адрес поставщика сервиса, по которому он получает и обрабатывает утверждения от поставщика учетных записей. По умолчанию используется следующий адрес: http://example.com/sso/acs, где example.com — это доменное имя или публичный IP-адрес портала Р7-Офис.

- URL-адрес единого выхода поставщика сервиса (поддерживаются привязки Redirect и POST) — URL-адрес, используемый для единого выхода на стороне поставщика учетных записей. Это адрес конечной точки в поставщике сервиса, по которому он получает и обрабатывает запросы и ответы выхода от поставщика учетных записей. По умолчанию используется следующий адрес: http://example.com/sso/slo/callback, где example.com — это доменное имя или публичный IP-адрес портала Р7-Офис.

Эти параметры и содержимое XML-файла различаются в зависимости от настроек вашего портала, например, если вы переключите портал на HTTPS или привяжете доменное имя, данные параметры тоже изменятся и потребуется заново настраивать поставщик учетных записей.

ÐÐ¾ÐµÐ½Ð½Ð°Ñ ÑлиÑа ÑÑÑанÑ

ÐеÑвÑе войÑка ÑпеÑназнаÑÐµÐ½Ð¸Ñ Ð¿Ð¾ÑвилиÑÑ Ð² ÐРУ ÐШ РФ. Ðозже в дÑÑÐ³Ð¸Ñ ÑиловÑÑ Ð²ÐµÐ´Ð¾Ð¼ÑÑÐ²Ð°Ñ Ð¸ ÑпеÑÑлÑÐ¶Ð±Ð°Ñ Ð±Ñли ÑÑоÑмиÑÐ¾Ð²Ð°Ð½Ñ Ð¾ÑобеннÑе подÑазделениÑ, пÑедназнаÑеннÑе Ð´Ð»Ñ ÑазлиÑнÑÑ Ð·Ð°Ð´Ð°Ñ. ÐапÑимеÑ, ЦСРФСР«ÐлÑÑа» боÑеÑÑÑ Ñ ÑеÑÑоÑом в ÑÑанÑпоÑÑе, «ÐÑмпел» â на оÑобо важнÑÑ Ð¾Ð±ÑекÑаÑ.

ÐÑÑÑ ÑпеÑназ в ÐÐÐ, во внÑÑÑÐµÐ½Ð½Ð¸Ñ Ð²Ð¾Ð¹ÑкаÑ. ÐнамениÑÑе «кÑаповÑе беÑеÑÑ» пÑоÑивоÑÑоÑÑ Ð±Ð°Ð½Ð´Ð°Ð¼Ð¸ и ÑвлÑÑÑÑÑ Ñиловой поддеÑжкой полиÑейÑкиÑ. ÐадаÑа ÑпеÑназа ФС ÐÐÐÐÐ â боÑÑба Ñ Ð½Ð°ÑкомаÑией. СпеÑназ ФС иÑÐ¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ Ð½Ð°ÐºÐ°Ð·Ð°Ð½Ð¸Ð¹ пÑоÑиводейÑÑвие бÑнÑам в пениÑенÑиаÑной ÑиÑÑеме â в ÑоÑÑийÑÐºÐ¸Ñ ÑÑÑÑÐ¼Ð°Ñ Ð¸ зонаÑ.

Ðа Ðападе вÑе ÑÐ¸Ð»Ñ ÑпеÑопеÑаÑий Ð²Ð²ÐµÐ´ÐµÐ½Ñ Ð² единÑй кÑлак: и ÑÑÑопÑÑнÑе, и моÑÑкие, и воздÑÑнÑе. РРФ вÑе ÑазобÑено. ÐеÑколÑко деÑÑÑков Ð»ÐµÑ ÐºÐ¾Ð¼Ð°Ð½Ð´Ð¾Ð²Ð°Ð½Ð¸Ðµ добиваеÑÑÑ Ð²ÐºÐ»ÑÑиÑÑ Ð² ÑоÑÑав бÑигад авиаÑионнÑе ÑÑкадÑилÑи, но пока безÑезÑлÑÑаÑно.

Ðо ÑÑководÑÑво вооÑÑженнÑÑ Ñил РоÑÑии пеÑеÑÑало ÑÑеÑнÑÑÑÑÑ Ñого, ÑÑо Ð´ÐµÐ»Ð°ÐµÑ Ð² дÑÑÐ³Ð¸Ñ ÑÑÑанаÑ. Ðно заÑвило о ÑÐ²Ð¾Ð¸Ñ Ð¸Ð½ÑеÑеÑÐ°Ñ Ð¿Ð¾ вÑÐµÐ¼Ñ Ð¼Ð¸ÑÑ Ð¸ ÑелÑÑ ÑпаÑÑи и заÑиÑиÑÑ Ð²ÑÐµÑ Ð³Ñаждан РоÑÑии: дипломаÑов, заÑваÑеннÑÑ ÑкÑÑÑемиÑÑами, моÑÑков, попавÑÐ¸Ñ Ðº пиÑаÑам, гÑаждан РоÑÑии в заложникаÑ.

У Ð¿Ð¾Ð´Ð½Ð¾Ð¶Ð¸Ñ ÐлÑбÑÑÑа ÑÑÑановлена ÑÑела ÐеÑоÑм обоÑÐ¾Ð½Ñ ÐÑиÑлÑбÑÑÑÑÑ. ÐдеÑÑ ÑÑÑÑкий ÑÐ¾Ð»Ð´Ð°Ñ Ð¿Ð¾Ð±ÐµÐ´Ð¸Ð» в Ð²Ð¾Ð¹Ð½Ñ Ð´Ð¸Ð²Ð¸Ð·Ð¸Ñ Ð¾ÑбоÑнÑÑ Ð°Ð»ÑпиниÑÑов ÐеÑмании.

РоÑÑÐ¸Ñ Ð²Ð¾Ð·Ð²ÑаÑаеÑÑÑ Ð² болÑÑÑÑ Ð¸ÑÑоÑиÑ. УÑвеÑждаеÑÑÑ, ÑÑо Ñам, кÑда пÑиÑел ÑÑÑÑкий ÑолдаÑ, бÑÐ´ÐµÑ Ð¼Ð¸Ñ, ÑпокойÑÑвие и ÑпÑаведливоÑÑÑ. ÐÑи ÑÑом ÑеÑÑ Ð²ÐµÐ´ÐµÑÑÑ Ð½Ðµ ÑолÑко о ÑÐ¸Ð»Ð°Ñ ÑпеÑиалÑнÑÑ Ð¾Ð¿ÐµÑаÑий РоÑÑийÑкой ФедеÑаÑии.

AD FS 2016 — единый вход и устройства с проверкой подлинностиAD FS 2016 — Single Sign-On and authenticated devices

AD FS 2016 изменяет ПССО при проверке подлинности запрашивающей стороны от зарегистрированного устройства, увеличивая его до максимального 90 дней, но требует проверки подлинности в течение 14 дней (окно «Использование устройства»).AD FS 2016 changes the PSSO when requestor is authenticating from a registered device increasing to max 90 Days but requiring an authentication within a 14 days period (device usage window).

После первого предоставления учетных данных пользователи по умолчанию с зарегистрированными устройствами получают единый вход в течение максимального периода в 90 дней, при условии, что они используют устройство для доступа к ресурсам AD FS по крайней мере раз в 14 дней.After providing credentials for the first time, by default users with registered devices get single Sign-On for a maximum period of 90 days, provided they use the device to access AD FS resources at least once every 14 days. Если после предоставления учетных данных они ожидают 15 дней, пользователи снова получат запрос на ввод учетных данных.If they wait 15 days after providing credentials, users will be prompted for credentials again.

Постоянный единый вход включен по умолчанию.Persistent SSO is enabled by default. Если она отключена, файл cookie ПССО не записывается. |If it is disabled, no PSSO cookie will be written.|

Окно «Использование устройства» (по умолчанию — 14 дней) регулируется свойством AD FS девицеусажевиндовиндайс.The device usage window (14 days by default) is governed by the AD FS property DeviceUsageWindowInDays.

Максимальный срок действия единого входа (90 дней по умолчанию) регулируется свойством AD FS персистентссолифетимеминс.The maximum single Sign-On period (90 days by default) is governed by the AD FS property PersistentSsoLifetimeMins.

ÐÑводÑ

РеÑÐµÐ½Ð¸Ñ Enterprise SSO, поÑвивÑиеÑÑ Ð½Ð° ÑÑнке доволÑно давно, пÑодолжаÑÑ ÑÑпеÑно ÑеÑаÑÑ Ð·Ð°Ð´Ð°Ñи в ÑаÑÑи ÑпÑÐ°Ð²Ð»ÐµÐ½Ð¸Ñ Ð´Ð¾ÑÑÑпом как в ÑоÑÑаве комплекÑнÑÑ ÑиÑÑем инÑоÑмаÑионной безопаÑноÑÑи, Ñак и в stand-alone-Ñежиме â опÑимизаÑÐ¸Ñ ÑÑÑдозаÑÑÐ°Ñ Ð¸ минимизаÑÐ¸Ñ ÑиÑков, ÑвÑзаннÑÑ Ñ ÐºÐ¾Ð¼Ð¿ÑомеÑаÑией ÑÑеÑнÑÑ Ð·Ð°Ð¿Ð¸Ñей. Â

СÑÐ¾Ð¸Ñ Ð¾ÑмеÑиÑÑ, ÑÑо ÑеÑÐµÐ½Ð¸Ñ ÑÑого клаÑÑа доÑÑигли Ñвоей ÑÑнкÑионалÑной зÑелоÑÑи, но Ñем не менее ÑдеÑживаÑÑ Ñвои позиÑии ÑÑеди ÑиÑÑем ÑпÑÐ°Ð²Ð»ÐµÐ½Ð¸Ñ Ð´Ð¾ÑÑÑпом благодаÑÑ ÑдобÑÑÐ²Ñ Ð¸ÑполÑзованиÑ, опÑимизаÑии ÑÑÑдозаÑÑÐ°Ñ Ð¿Ñи админиÑÑÑиÑовании паÑолей, ÑокÑаÑÐµÐ½Ð¸Ñ Ð²Ñемени доÑÑÑпа полÑзоваÑелей к коÑпоÑаÑивнÑм ÑеÑÑÑÑам, за ÑÑÐµÑ Ñего и доÑÑигаеÑÑÑ Ð²Ñгода иÑполÑÐ·Ð¾Ð²Ð°Ð½Ð¸Ñ Ð´Ð°Ð½Ð½Ð¾Ð³Ð¾ клаÑÑа ÑеÑений, в Ñом ÑиÑле Ñ ÑкономиÑеÑкой ÑоÑки зÑениÑ.