Центр кибербезопасности рассказал про атаки на российские ресурсы из ес и сша

Содержание:

- ⇡#9. Самая дорогая атака: эпидемия NotPetya/ExPetr

- Отказ в обслуживании, 2009 год

- ⇡#4. Самая наглая атака: Кевин Поулсен и украденный «порше»

- Примечания

- Предотвращение кибератак

- Статья Evilginx2 — Фишинг, Обход ДФА

- Кибервойна в 21 веке, реальные факты

- Статья Bettercap 2.x. Атака на WiFi сети — Захват handshake.

- Статья Взлом почты gmail с помощью XHYDRA

- Окопы виртуальной кибервойны

- Распределенные сетевые атаки / DDoS

- «США ведут крайне агрессивную политику»

- Статья RouterSploit — атакующая программная платформа с открытым исходным кодом на Python

- ⇡#10. Атака, которая затянулась: взлом Sony PlayStation Network

- Типы кибератак

- Статья Взлом страницы вконтакте

- Статья Регистрируем пользовательскую активность под Windows или «Напиши мне кейлоггер»

- ⇡#Заключение

⇡#9. Самая дорогая атака: эпидемия NotPetya/ExPetr

Хакеры из ShadowBrokers здорово насолили обществу, выложив дорогой и сложный инструментарий группировки Equation в открытый доступ. Этим эксплойтам на тот момент было сложно что-то противопоставить: антивирусные компании и производители ПО судорожно писали хоть какие-нибудь детекты и патчи, а пользователи – в характерной пользовательской манере – не спешили это все ставить. Какая там безопасность, все же и так работает. Пока гром не грянет, мужик не перекрестится.

Гром в виде WannaCry отгремел, кто-то даже поставил патчи, но вскоре последовала другая эпидемия: неизвестный шифровальщик распространялся с помощью эксплойтов EternalBlue и EternalRomance, снова шифруя все на своем пути и разносясь по планете с бешеной скоростью. Поначалу исследователи решили, что это модификация уже известного – и довольно неприятного – шифровальщика Petya. Но потом пришли к тому, что это все-таки не он, – так этот зловред получил имя NotPetya.

Проблема с NotPetya была в том, что патчи от EternalBlue в данном случае не спасали. То есть спасали бы, если бы были установлены на все до единой машины в локальной сети. А если нет, то NotPetya с помощью утилиты Mimikatz лез в память непропатченного компьютера, добывал оттуда пароли для остальных машин и заражал уже их.

В сущности, история с WannaCry повторилась, но все же исследователи считают эту атаку сильно непохожей на первую. Если WannaCry принято считать скорее стихийным бедствием, то NotPetya – это целевая атака. Есть мнение, что она изначально была нацелена на Украину – кто-то заразил пакет обновлений для программы M.E.Doc, которую заметная часть украинских компаний использует для документооборота и налоговой отчетности. Программа во множестве украинских организаций автоматически скачала апдейт – и там пошифровало все компьютеры на Windows.

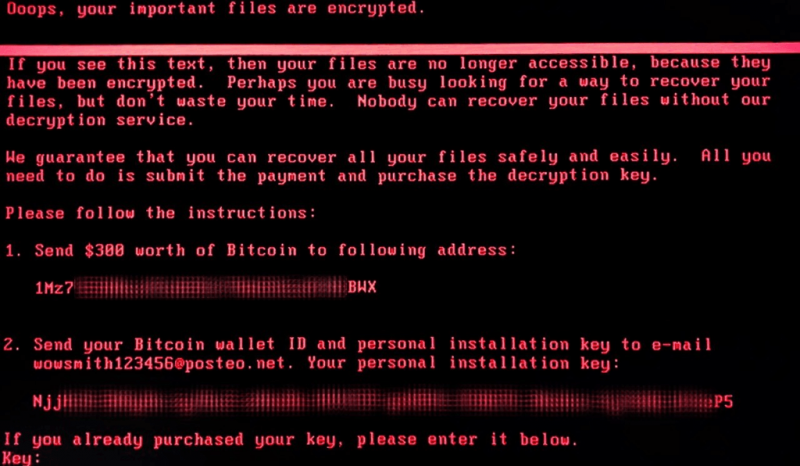

Вот это выводил на экраны зловред NotPetya. Изображение с сайта

Но платить, как и в случае с WannaCry, было бесполезно: NotPetya шифровал данные безвозвратно, то есть в классификации антивирусных экспертов это был уже не шифровальщик-вымогатель, а вайпер. Главная разница в том, что шифровальщики – орудие мелких преступников, используемое для наживы, а вайперы – обычно оружие более крупной рыбы, правительств или корпораций, задача которого причинить побольше ущерба.

Отказ в обслуживании, 2009 год

Летом 2009 года и без того сложная политическая ситуация между Республикой Корея и КНДР еще больше обострилась. Причиной тому послужила кибератака на правительственные, банковские и новостные сайты Республики Корея.

Тогда нападению подверглось более 20-ти сайтов президента страны, парламента, ведущих СМИ, Министерства обороны и крупнейших банков.

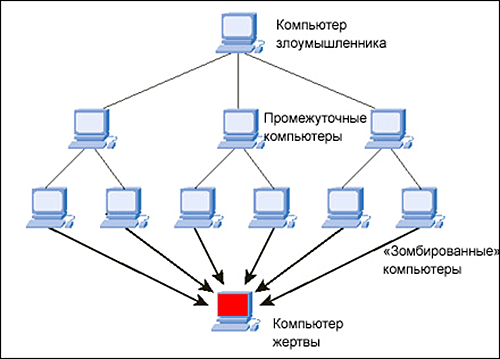

Нападение предполагало единовременное направление большого количества запросов, в результате чего те рухнули. По мнению американских спецслужб, столь мощная и организованная атака стала возможной благодаря использованию сети частных ПК, зараженных особым вирусом.

⇡#4. Самая наглая атака: Кевин Поулсен и украденный «порше»

Правда, никакого Майкла Питерса на самом деле не существовало: за этим именем скрывался Кевин Поулсен, считавшийся хакером номер один в США и к тому моменту уже успевший взломать сеть Arpanet, военную предшественницу Интернета, и хорошенько пошарить по сверхсекретным файлам. Неспроста именно он дозвонился на KIIS сто вторым – Поулсен попросту получил контроль над всеми телефонными линиями радиостанции. В нужный момент он заблокировал все входящие звонки, кроме своего, – и стал счастливым обладателем «порше».

Впрочем, счастье было не очень долгим – вскоре после этого Поулсена выследили и посадили в тюрьму на целых пять лет. Ну а затем он принял решение перейти на светлую сторону, став сначала редактором издания SecurityFocus, а затем переместившись в Wired, где он работает до сих пор и пользуется огромным уважением всего сообщества людей, связанных с информационной безопасностью.

Примечания

- Clarke, Richard A. Cyber War, HarperCollins (2010)

- . BusinessWeek (10 апреля 2008). Дата обращения 12 февраля 2013.

- Joshi Herrmann. . London Evening Standard (13 ноября 2013).

- IDF Record Book 2010 (неопр.) // Bamahane. — 2010. — 8 September (№ Issue 3052). — С. 83. (иврит)

- ↑

- , http://www.cyberdialogue.ca/wp-content/uploads/2011/03/James-Farwell-and-Rafal-Rohozinski-Stuxnet-and-the-Future-of-Cyber-War.pdf>. Проверено 1 января 2013.

- ↑

- Sanger, David E. (1 June 2012), , The New York Times, https://www.nytimes.com/2012/06/01/world/middleeast/obama-ordered-wave-of-cyberattacks-against-iran.html>. Проверено 1 июня 2012.

- Park, Pearson & Ju Min, James (5 December 2014), , Reuters, https://www.reuters.com/article/2014/12/05/us-sony-cybersecurity-northkorea-idUSKCN0JJ08B20141205>. Проверено 5 апреля 2015.

- ↑

- Park, Ju-Min & Pearson, James (December 5, 2014), , Reuters, https://www.reuters.com/article/2014/12/05/us-sony-cybersecurity-northkorea-idUSKCN0JJ08B20141205>. Проверено 18 декабря 2014.

- Brent Lang, , Variety, http://variety.com/2014/film/news/major-u-s-theaters-drop-the-interview-after-sony-hacker-threats-1201381861/>. Проверено 17 декабря 2014.

- Brown, Pamela; Sciutto, Jim; Perez, Evan & Acosta, Jim (December 18, 2014), , CNN, http://www.cnn.com/2014/12/18/politics/u-s-will-respond-to-north-korea-hack/>. Проверено 18 декабря 2014.

- David E. Sanger, David Barboza and Nicole Perlroth. . New York Times (18 февраля 2013). Дата обращения 19 февраля 2013.

- . The Guardian (19 февраля 2013). Дата обращения 19 февраля 2013.

- «’Red Hackers’ back in China», Rediff.com, 2005

- , с. 43.

- ↑

- . Xakep (19 марта 2015).

- , с. 17.

- Lee, Se Young . Thomson Reuters. Дата обращения 6 апреля 2013.

- Kim, Eun-jung . Yonhap News Agency. Дата обращения 6 апреля 2013.

Предотвращение кибератак

Ищете советы о том, как не стать жертвой кибератак, подобных этим?

Даже если в настоящее время у вас нет ресурсов для привлечения стороннего эксперта для тестирования ваших компьютерных систем и выработки рекомендаций по обеспечению безопасности, вы можете предпринять простые и экономичные меры, чтобы снизить риск стать жертвой дорогостоящей кибератаки:

- Обучить сотрудников принципам кибербезопасности.

- Установите, используйте и регулярно обновляйте антивирусное и антишпионское программное обеспечение на каждом компьютере, который используется в вашей компании.

- Используйте брандмауэр для подключения к Интернету.

- Регулярно устанавливайте обновления ПО.

- Регулярно делайте резервные копии важных данных.

- Контролируйте физический доступ к вашим компьютерам и сетевым компонентам.

- Защитите свои сети Wi-Fi. Если у вас есть сеть Wi-Fi для вашего рабочего места, убедитесь, что она безопасна и скрыта.

- Требуются индивидуальные учетные записи для каждого сотрудника.

- Ограничьте доступ сотрудника к данным и информации и ограничьте полномочия на установку программного обеспечения.

- Регулярно меняйте пароли.

Статья Evilginx2 — Фишинг, Обход ДФА

lass=»block-body message-inner»>

Приветствую, гостей и участников форума Codeby.net. В этой статье, речь пойдет о фишинге и обходе двухфакторной аутентификации с помощью замечательного инструмента – Evilginx2. Про его первую версию, я уже писал, кому интересно, могут поискать. Но статья получилось скудной, так как, не было сильного желания вникать в функционал, поэтому вышел простой обзор на этот софт. Вторая же, версия Evilginx, привлекла меня своей особенностью помогать тестировщикам на проникновение, и прочим хорошим людям обходить двухфакторную аутентификацию, и получать учетные данные от различных аккаунтов цели…

Кибервойна в 21 веке, реальные факты

Теория заговора, компьютерный шпионаж, кибервойна – это давно уже не тема дискуссий для политиков разных стран. В августе 2013 года, благодаря Эдварду Сноудену, журналисты и аналитики получили в своё распоряжение интересные документы, которые доказали, что компьютерный шпионаж – это не единственная проблема современного мира. Данные документы показали, что кибершпионаж касается не только прослушки мобильных операторов, мониторинга социальных сетей, поисковиков и даже таких систем как Visa и MasterCard.

Самым интересным в этих документах оказались файлы, в которых был приведён бюджет «американского разведывательного сообщества», для которого кибершпионаж оказался не единственным видом деятельности. Большинство российских СМИ только озвучили громкую цифру в 500 миллиардов долларов, которая была потрачена разведкой США на кибершпионаж, прослушку и мониторинг компьютерных сетей в период с 2001 по 2012 годы. В документах упоминалось о 231 наступательной операции, которые были оценены как кибершпионаж, что показывает явную недальновидность российских СМИ.

В мае 2017 года в РФ появился вирус, который не просто заражает или повреждает файлы, а меняет их расширение, после чего требует купить специальный расшифровщик, иначе файлы будут удалены. Хотя данный вирус появился в РФ только в мае, он уже успел «засветиться» в Англии и Испании. Примечательно то, что данный вирус, который появился в феврале 2017 года, атакует и государственные учреждения, и крупные фирмы. В России атака была направлена на компьютерные системы МВД. Хотя по официальным данным утечки информации не произошло, можно с уверенностью сказать, что это не кибершпионаж, а нечто большее. После подобной атаки, можно сказать, что кибервойна в России идёт уже сегодня.

Статья Bettercap 2.x. Атака на WiFi сети — Захват handshake.

lass=»block-body message-inner»>

Приветствие Приветствую всех читателей и обитателей ресурса Codeby.net! Китайский новый год уже закончился и хотя, некоторые граждане КНР ещё продолжают его отмечать, или просто пытаются споить тех кого ещё не видели в этом году, уже можно сказать гонка рабочих будней начинает набирать свой оборот.В связи с этим, свободного времени становится всё меньше и меньше, а значить и времени на моё хобби практически не остаётся. Думаю буду всё таки выкраивать время для будущих постов в этом направление, в выходные дни или\и в то время когда нахожусь в пути.Честно говоря, моя работа связана с…

Статья Взлом почты gmail с помощью XHYDRA

lass=»block-body message-inner»>

Взлом почты gmail — преступление, и если решились заняться или испробовать этот метод, то пеняйте только на себя. Сегодня речь пойдет о мощной утилите в Kali Linux с помощью которой и будем взламывать почту gmail. Она использует азбучный метод, не путать с брутфорсом так как между этими двумя методами есть разница. Рекомендую быть внимательным и выполнять как на картинках Открываем интерфейс hydra в xhydra: Мы собираемся взломать почту gmail, для этого нам нужны 2 вещи : Gmail id жертвы Wordlist Вы можете сами создать Wordlist по своему воображению или скачать его с трекеров…

Окопы виртуальной кибервойны

Начнем, пожалуй, с определения. Кибернетическая война (кибервойна) – это противостояние в информационном (кибернетическом) пространстве, целью которого является воздействие на компьютерные сети противника. Ее не следует путать с информационной войной, которая является более широким понятием и представляет собой комплекс действий, направленных на психологическое подавление противника. Кибервойна – это лишь составная часть войны информационной.

Буквально за несколько десятилетий компьютер полностью изменил жизнь каждого человека на планете, а интернет, изобретенный как военная информационная сеть, создал новую реальность. Сегодня без компьютера не сможет работать ни государственное учреждение, ни огромная корпорация, ни аэропорт, ни Генеральный штаб. И все они, как правило, имеют выход во Всемирную паутину. Компьютерные сети стали настоящей нервной системой нашей цивилизации, удар по которой способен отправить в нокаут любого противника. Особенно разрушительной будет кибератака на развитое современное государство, как нетрудно догадаться, талибам хакеры не страшны.

Особенностью виртуальных атак является то, что доказать причастность к ним того или иного государства очень сложно. Таким образом, кибервойна и кибершпионаж – это идеальное оружие гибридной войны.

Кибератаки могут носить различный характер:

- вандализм;

- кибершпионаж или сбор информации;

- пропаганда;

- атаки с целью нарушения нормальной работы компьютеров и локальных сетей;

- кибератаки, направленные на разрушение критической инфраструктуры городов, промышленных центров, нарушения работы транспорта, связи и другие особо важные объекты.

Вандализм – это кибератака, целью которой является порча интернет-страниц, нарушение работы сайтов, уничтожение информации, содержащихся на них или замена ее другой. Этот вид вмешательства в работу информационных систем кажется довольно безобидным, но это впечатление несколько обманчиво. Вандализм и пропаганда в виртуальном пространстве в последние годы стали одним из самых эффективных способов ведения информационной войны. Как показывает опыт «цветных» революций последнего десятилетия, интернет и социальные сети становятся одним из наиболее важных фронтов психологической войны. Создание фейковых аккаунтов, вброс ложной или ангажированной информации, координация антиправительственных выступлений, ведение пропаганды – список этих методов информационной войны в виртуальном пространстве можно продолжить. Следует отметить, что к пропаганде в интернете часто прибегают различные террористические группировки, так как большинство других СМИ для них попросту закрыты.

Кибершпионаж – наиболее распространенный вид кибернетической войны. Добыча секретной информации всегда являлась основной задачей специальных служб, но если раньше для этого необходимо было засылать в стан противника шпионов или искать предателей, то сегодня работа спецслужб по сбору секретов неприятеля несколько упростилась – их можно найти в виртуальном пространстве. Если раньше информация хранилась в папках и архивах, то сегодня она переместилась на жесткие диски компьютеров. Хотя, конечно, и старые добрые методы работы разведки никто не отменял.

Кибершпионаж – это очень эффективный метод сбора секретной информации. С его помощью можно получить список вражеских агентов или информаторов либо украсть новейшие разработки в сфере военных или промышленных технологий. Считается, что наиболее активно промышленным шпионажем занимаются китайские хакеры, чаще всего целями их атак становятся предприятия и научные центры США и Западной Европы. При этом китайские товарищи категорически отрицают свое участие в подобных акциях.

Воруя научные открытия и промышленные технологии, Китай экономит себе миллиарды долларов и массу времени, которое бы он потратил на развитие собственных аналогичных программ. В период Холодной войны воровством технологий на Западе активно занимался Советский Союз, но в то время практически не было компьютеров.

Примером удачно проведенной акции кибершпионажа является публикация огромного количества сверхсекретных данных на сайте Wikileaks. В этом случае кибератака привела к обнародованию значительного массива документов, которые касались американских войн в Афганистане и Ираке, а затем и секретной переписки американских дипломатов. Публикация этих материалов не только раскрыло сеть американских агентов по всему миру, но и нанесла значительный урон имиджу этого государства. Данный случай наглядно показывает, что даже такая технологически развитая и богатая страна, как США не может полностью защитить себя от угрозы кибератак.

Распределенные сетевые атаки / DDoS

Распределенные сетевые атаки часто называют атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Успех атак этого типа основан на ограничении пропускной способности, которая является одной из характеристик любого сетевого ресурса, например, такого как инфраструктура, поддерживающая веб-сайт компании. Во время DDoS-атаки веб-ресурсу отправляется большое количество запросов с целью исчерпать его возможности обработки данных и нарушить его нормальное функционирование.

Принцип действия DDoS-атак

Сетевые ресурсы (например, веб-серверы) всегда имеют ограничения по количеству одновременно обрабатываемых запросов. Кроме ограничения мощности сервера, канал, по которому сервер связывается с интернетом, также обладает конечной пропускной способностью. Если число запросов превышает предельные возможности какого-либо компонента инфраструктуры, могут возникнуть следующие проблемы с уровнем обслуживания:

- формирование ответа на запросы происходит значительно медленнее обычного,

- некоторые или даже все запросы пользователей могут быть оставлены без ответа.

Обычно конечная цель злоумышленника — полное прекращение нормальной работы веб-ресурса, полный «отказ в обслуживании». Злоумышленник может также требовать денег за прекращение атаки. В некоторых случаях DDoS-атака может использоваться для дискредитации бизнес-конкурента или нанесения ему ущерба.

Проведение DDoS-атаки с помощью ботнета

Для отправки на ресурс сверхбольшого количества запросов киберпреступники часто создают из зараженных компьютеров зомби-сеть. Так как преступники могут полностью контролировать действия каждого зараженного компьютера зомби-сети, совокупный масштаб такой атаки может быть чрезмерным для атакованных веб-ресурсов.

Характер современных DDoS-угроз

С начала и до середины 2000-х годов такой вид криминальной деятельности был достаточно распространен. Однако количество успешных DDoS-атак уменьшилось, вероятно, это вызвано следующими причинами:

- полицейские расследования, которые привели к арестам преступников во многих странах мира;

- успешные технические контрмеры против DDoS-атак.

«США ведут крайне агрессивную политику»

В документе, с которым ознакомился RT, Академия ВВС США обращается к исследовательским организациям с просьбой представить отчёты о возможных последствиях применения кибероружия совместно с традиционными видами вооружения, в частности ОМУ, или против таковых.

Такие операции в виртуальном пространстве продемонстрировали серьёзную уязвимость ключевой военной и гражданской инфраструктуры США и их союзников, а также масштабы возможных разрушений и потерь, сопоставимые с масштабами последствий использования кинетических средств, если не превосходящие их», — говорится в документе.

- Gettyimages.ru

Также по теме

«Прощание с иллюзией превосходства»: зачем в США создают Агентство по кибербезопасности

В США создаётся новая структура — Агентство по кибербезопасности и защите инфраструктуры. Соответствующий законопроект подписал…

Так, планируется выяснить, «как противники могут использовать наступательные кибероперации для повышения эффективности, боеспособности или усиления поражающего действия имеющихся в их распоряжении арсеналов ОМУ». Также исследователям предстоит дать ответ, как противники могут «использовать наступательные кибероперации для ослабления введённых США и их союзниками мер по защите от ОМУ». Кроме того, эксперты проанализируют, как наступательные кибероперации противников могут использоваться «в качестве альтернативы «традиционному» ОМУ».

Опрошенные RT политологи указывают, что под видом исследований, посвящённых защите Соединённых Штатов от киберугроз, Пентагон, напротив, может планировать наступательные операции в этой сфере. В июне 2018 года The New York Times сообщила, что киберкомандование США переведено в «боевой статус» и получило возможность проводить регулярные наступательные операции.

Политолог Сергей Судаков, член-корреспондент Академии военных наук, указывает, что Пентагон активно использует хакерские атаки против других государств. Аналитик привёл в пример нападение на инфраструктуру Ирана, о котором стало известно благодаря разоблачениям экс-сотрудника ЦРУ Эдварда Сноудена.

Напомним, в 2009—2010 годах вредоносная программа Stuxnet поразила компьютеры по всему миру. Этот вирус запустили американские спецслужбы, чтобы нарушить работу иранских центрифуг для обогащения урана. А в 2011 году американские правительственные хакеры организовали около 200 подобных атак. Об этом стало известно из материалов, опубликованных Эдвардом Сноуденом.

Судаков подчеркнул, что Соединённые Штаты фактически в открытую ведут кибервойну против стран, которых в Вашингтоне считают противниками.

«США ведут крайне агрессивную политику с точки зрения хакерства, и киберпространство для них давно является полем настоящих военных действий. В отличие от Китая, Ирана, России и КНДР, Соединённые Штаты являются лидерами по вмешательству в дела других стран», — добавил Судаков.

Кроме того, по мнению эксперта, запрос Минобороны к исследовательским организациям нацелен на сбор данных для американских спецслужб.

«США тратят большие деньги для того, чтобы примерно представлять кибервозможности других стран. Исследование — это лишь первая ступень работы спецслужб. Далее Вашингтон начнёт объявлять гранты за взлом объектов, привлекать хакеров с помощью частных IT-компаний и изучать их возможности. Получится что-то вроде «Взломай меня, если сможешь», — пояснил он.

В 2017 году Минобороны США и американский Национальный научный фонд планировали инвестировать около $81 млн в IT-проекты, включая подготовку госхакеров. Предполагалось сформировать команду высококвалифицированных специалистов и создать защитную сеть для отражения хакерских атак.

А в ноябре 2018-го американский лидер Дональд Трамп подписал акт о создании в стране Агентства по кибербезопасности и защите инфраструктуры. Аналитики считают, что новая организация «прикроет тыл» войск США в развязанных ими же кибервойнах.

Статья RouterSploit — атакующая программная платформа с открытым исходным кодом на Python

lass=»block-body message-inner»>

RouterSploit — это атакующая программная платформа с открытым исходным кодом на Python, основной нишей ее использования являются различные «встроенные устройства» (embedded devices) — роутеры. По внешнему виду является своеобразным аналогом Metasploit Framework, а так же в работе, RouterSploit тоже использует модули. Список модулей пополняется практически каждый день. Уже представлены модули для идентификации и эксплуатации конкретных уязвимостей, для проверки учетных данных на устойчивость и различные сканеры, предназначенные для поиска проблем. Типов модулей на данный момент три: ·…

⇡#10. Атака, которая затянулась: взлом Sony PlayStation Network

20 апреля 2011 года геймеры, которые хотели поиграть во что-нибудь онлайн на своих консолях Sony PlayStation 3 и PSP, этого сделать не смогли. Не получилось поиграть и 21-го, и 22-го – и так до середины мая, причем не где-то в отдельном регионе, а по всему миру. PlayStation Network – сервис, ответственный за все онлайн-функции консолей PlayStation, — намертво лег и подниматься не собирался.

К чести Sony, стоит сказать, что компания старалась сгладить инцидент как могла. Она регулярно информировала пользователей, как идут дела с восстановлением сервисов (а вместе с PSN прилег еще и развлекательный сервис Qriocity, да и Hulu с Netflix на PlayStation не работали), а после окончания всех работ по заделыванию дыр, восстановлению сервисов и приведению дел в порядок выдала всем подписчикам PSN по 30 дней бесплатного пользования и по паре бесплатных игр.

Также позже выяснилось, что у атаки на PSN были еще и дополнительные осложнения: 2 мая этого же года злоумышленники украли базу данных, содержащую информацию о данных 24,6 миллиона пользователей мультимедийного сервиса Sony Entertainment Network, в том числе 12,7 тысячи номеров банковских карт. Карты, правда, по большей части были уже устаревшими – на момент кражи действовали, по заявлению Sony, всего 900.

Типы кибератак

Типы кибератак

Типы кибератак

Для достижения этих целей злоумышленники используют целый ряд различных технических методов. Всегда распространяются новые методы, и некоторые из этих категорий пересекаются. Возможно эти термины вы уже слышали.

Вредоносное ПО

Как заявляет Microsoft, черви, вирусы и трояны — это разновидности вредоносных программ, которые отличаются друг от друга тем, как они размножаются и распространяются. Эти атаки могут привести к неработоспособности компьютера или сети или предоставить root-доступ злоумышленнику, чтобы они могли удаленно управлять системой.

Фишинг

Многие фишинговые электронные письма являются относительно грубыми и отправляются по электронной почте тысячам потенциальных жертв. Однако есть и более профессиональные письма, открывая которые, даже не думаешь о подставе.

DDoS-атаки

Атаки типа «отказ в обслуживании» — это метод грубой силы, пытающийся помешать работе некоторых онлайн-служб. Например, злоумышленники могут отправлять так много трафика на веб-сайт или так много запросов к базе данных, что это нарушает способность этих систем функционировать, делая их недоступными для кого-либо. Суть DDoS атаки заключается в том, что кто-то использует армию компьютеров со всего мира, которые уже попали под влияние вредоносного ПО или вирусного документа.

Атаки «человек посередине»

Метод, с помощью которого злоумышленникам удается тайно проникнуть между пользователем и веб-службой, к которой они пытаются получить доступ. Например, злоумышленник может настроить сеть Wi-Fi с экраном входа, предназначенным для имитации сети отелей; как только пользователь входит в систему, злоумышленник может собирать любую информацию, которую отправляет пользователь, включая банковские пароли.

Cryptojacking

Специализированная атака, которая заставляет чужой компьютер выполнять работу по генерации криптовалюты для вас (процесс, называемый майнингом в криптолинге). Злоумышленники либо устанавливают вредоносное ПО на компьютер жертвы для выполнения необходимых вычислений, либо иногда запускают код на JavaScript, который выполняется в браузере жертвы.

SQL-инъекция

Средство, с помощью которого злоумышленник может использовать уязвимость, чтобы получить контроль над базой данных жертвы. Многие базы данных предназначены для выполнения команд, написанных на языке структурированных запросов (SQL), и многие веб-сайты, получающие информацию от пользователей, отправляют эти данные в базы данных SQL. Например, при атаке с использованием SQL-инъекции хакер записывает некоторые команды SQL в веб-форму, запрашивающую информацию об имени и адресе; если веб-сайт и база данных не запрограммированы правильно, база данных может попытаться выполнить эти команды.

Статья Взлом страницы вконтакте

lass=»block-body message-inner»>

Наверняка вы пролистали уже тонну информации о том как взломать чью-нибудь страницу вконтакте но все было безуспешно. Если вы новичок в этой сфере то советую прочитать введение о взломе вк прежде чем приступить. Допустим вы прочитали и вы заинтересовались данным способом. Скажу заранее что данный способ взлома страницы вк работает 100%, но есть 1 загвоздка которую в узнаете в конце. Хочу сказать в добавок что все социальные сети строго защищены и напрямую взломать вк не получится. Взлом страницы вконтакте путем клонирования Вся процедура длится 5 минут и не требует никаких особенных…

Статья Регистрируем пользовательскую активность под Windows или «Напиши мне кейлоггер»

lass=»block-body message-inner»>

Привет-привет! Хочу рассказать об одном интересном опыте, триггером для получения которого стал мой товарищ, проходивший собеседование в одну структуру исполнительной власти одного государства. Чтобы ни у кого не возникло никаких ассоциаций с реальностью (так как, разумеется, история полностью выдуманная), назовем оное государство Фракцией Рептилоидов (ФР), а оную структуру Большой Статистической Флуктуацией (БСФ). Итак, приходит мой друг в здание, где расположилось БСФ ФР, просачивается через 100500 механизмов биометрической аутентификации (забыл сказать, структура занимается…

⇡#Заключение

Оценивать кибератаки сложно: почти никогда не получается их точно атрибутировать, часто не ясна вся картина бедствия – особенно в случае чего-нибудь глобального вроде WannaCry. Так что это мой личный топ-10, а у вас может быть совсем другой. Кто-то вспомнит зловреда ILOVEYOU, кто-то – эпидемию червя Морриса. Еще кто-нибудь упомянет группировку Carbanak, своровавшую миллиард долларов, ну или атаку на Google в Китае, вынудившую компанию покинуть страну. И все будут по-своему правы.

Этот топ-10 я составлял исходя из интересности и необычности атак – или их важности. Как говорится, я так вижу

А если вы хотите что-то добавить – добро пожаловать в комментарии. Только фишинговые ссылки и зловреды, пожалуйста, не публикуйте.